30 ноября 2017 года успешно прошел вебинар моего коллеги, специалиста по ситуационной безопасности, Дмитрия Борощука, по теме «Системы безопасности — реальная защита или самоуспокоение для клиента?«.

Кому адресован этот блог и почему моему мнению можно доверять.

Мои контакты — пишите по любым интересующим вопросам, в том числе предложения о сотрудничестве.

О чем речь?

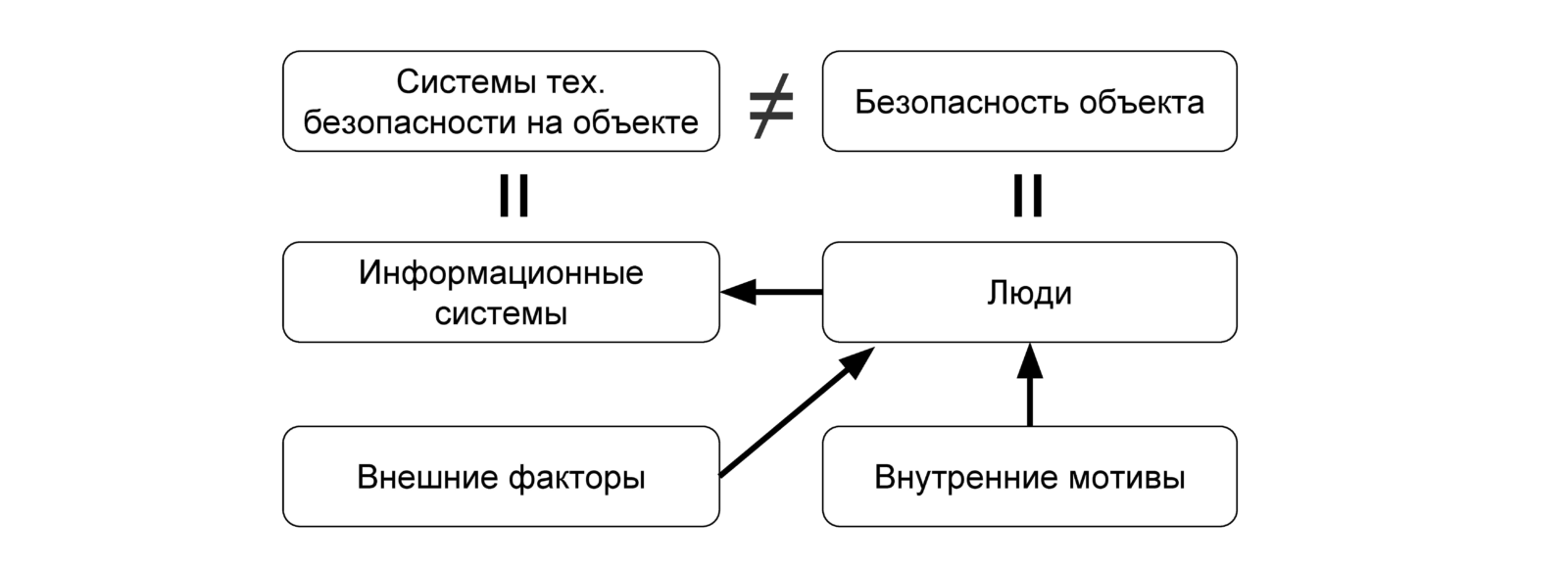

Очень часто при общении с заказчиками систем технической безопасности я сталкиваюсь с очень типовым заблуждением: системы технической безопасности нужны для обеспечения безопасности объекта 😀 . Казалось бы — что не так? Для чего же ещё они нужны, если не для этой самой безопасности? На самом деле все не совсем так: если опасность представляют неправомерные действия людей, то и защитить от нее могут только люди — сотрудники службы безопасности, органов полиции и т.п. Любые технические средства могут лишь увеличивать эффективность работы и снижать трудозатраты на определенном этапе работы компетентных сотрудников. По сути — данные системы помогают лишь в сборе, поиске и анализе информации. Эффективность использования данной информации — полностью на человеке. А человек как известно слаб: он может устать, быть не мотивирован либо напротив иметь конфликт интересов. Как учесть все эти факторы при планировании, проектировании, построении систем технической безопасности — было рассмотрено на прошедшем вебинаре.

План вебинара

1. Защищаемые объекты.

— Основные рубежи безопасности. Внешние и внутренние

— Точки безопасности. Естественные места безопасности.

— Анализ угроз

— Анализ уязвимостей

— Ролевые модели нарушителей безопасности.

2. Активные и пассивные средства обеспечения безопасности.

— Организация пассивных инженерных систем

— Организация активных инженерных систем

— Организация системы связи и информационных каналов.

— Организация работы физической охраны

3. Стратегия и тактика построения системы безопасности

— Задачи и принципы построения

— Стратегии противодействия: сдерживание/парирование/пресечение/контроль

— Тактика взаимодействия технических систем и физической охраны.

— Внутренняя угроза. Контрнаблюдение.

— Защита информации

4. Демонстрация распространённых векторов атак. Методы защиты

— Социальная Инженерия

— Копирование идентификаторов доступа (карточки/отпечатки пальцев)

— Обход охранной сигнализации (маскировка, глушение, подмена команд)

— Проникновение в сеть

— Запись/передача конфиденциальных данных

5. Противодействия

— Организационные мероприятия.

— Защита конфиденциальной информации

— Основы информационной безопасности

— «Защита от дурака» Закрываем случайные дыры

— Контроль работы Службы Безопасности

— Проактивная защита. Нацеленность на предотвращение, а не на фиксацию происшествия.

— Разумная достаточность. Как не переборщить.

Задать вопросы ведущему, прокомментировать данную тему, а также предложить темы для следующих вебинаров можно в комментариях к данной статье, а также в официальных группах Low-voltage Blog в социальных сетях! Прошу поддержать начинание лайками и репостами, ждем вас на вебинаре!